Om veiligheidsredenen is het verstandig enkel de nieuwere TLS-versies te gebruiken op je Plesk-VPS. TLS is de opvolger van SSL en wanneer er over SSL gesproken wordt, wordt tegenwoordig eigenlijk (bijna) altijd TLS bedoelt.

Er zijn twee manieren om TLS 1.3 in te schakelen en 1.2 en ouder uit te schakelen: vanuit command-line of Plesk zelf.

- Plesk Premium Antivirus werkt op moment van schrijven niet wanneer je TLS 1.0 uitzet (dit heeft verder geen impact als je enkel firewalld/iptables gebruikt).

- TLS 1.3 is de enige veilige oplossing, maar let wel dat als je server enkel nog TLS 1.3 gebruikt (ipv TLS 1.2 en 1.3) en de client 1.2, er geen communicatie tussen beide zal plaatsvinden.

TLS 1.2 via Plesk inschakelen

Stap 1

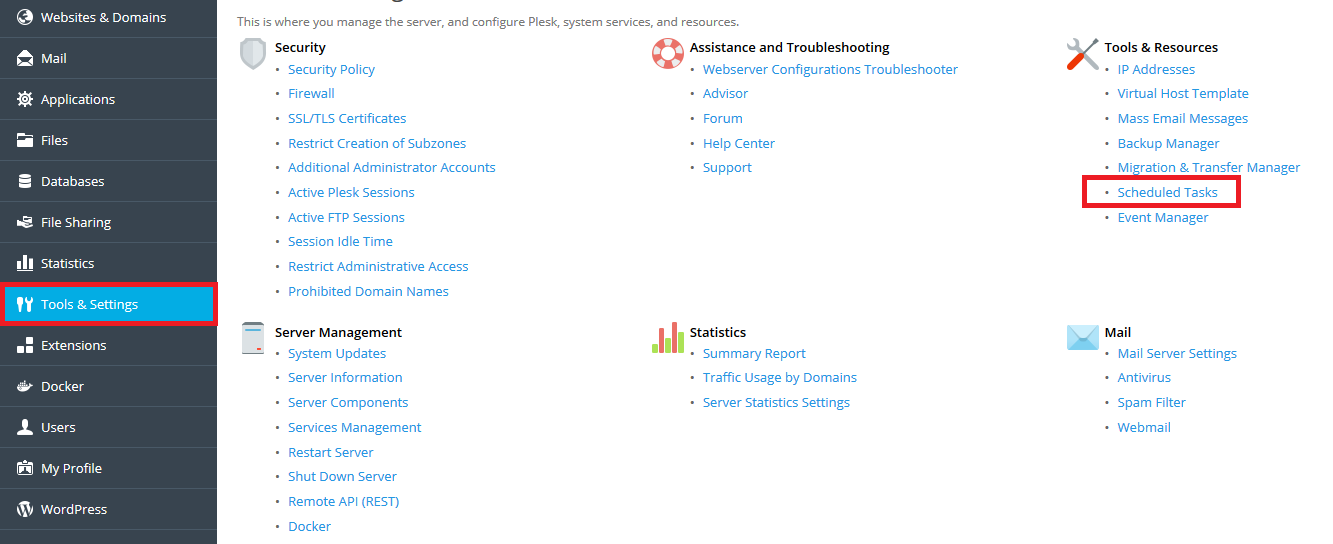

Log in op Plesk en ga naar 'Tools & Settings' > 'Scheduled Tasks' (onderstaand voorbeeld toont de Power User View).

Stap 2

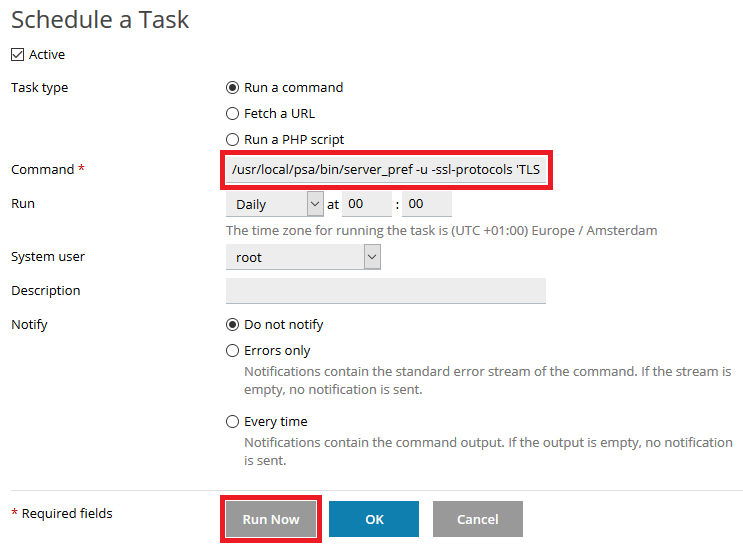

Klik bovenaan links op 'Add Task'.

Stap 3

Selecteer 'Run a command' (de default optie), geef achter 'Command' het commando hieronder op en klik op 'Run Now'.

/usr/local/psa/bin/server_pref -u -ssl-protocols 'TLSv1.3'

Wil je meer dan één versie gebruiken? Dan ziet het commando er als volgt uit:

/usr/local/psa/bin/server_pref -u -ssl-protocols 'TLSv1.2 TLSv1.3'

De pagina ziet er vervolgens als volgt uit:

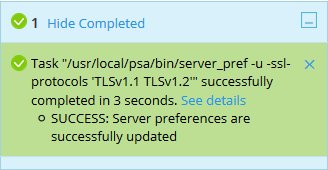

Wanneer je op 'Run Now' klikt krijg je onderaan rechts de status te zien met na afloop een bevestiging:

TLS 1.3 via command-line inschakelen

Stap 1

Verbind met je VPS via command-line of via de VPS-console.

Stap 2

Op je Plesk-VPS schakel je TLS1.0 eenvoudig uit door te specificeren welke versies je wel wil gebruiken (dit commando is serverwijd):

plesk bin server_pref -u -ssl-protocols 'TLSv1.2 TLSv1.3'

In dit voorbeeld kiezen wij voor TLSv1.2 en 1.3. Wil je enkel TLSv1.3 gebruiken (veiliger)? Laat dan TLSv1.2 weg uit het commando.

Stap 3

Specificeer tot slot de TLS 1.2 cipher lijst voor Apache:

plesk bin server_pref -u -ssl-ciphers 'ECDHE-ECDSA-AES256-GCM-SHA384:ECDHE-RSA-AES256-GCM-SHA384:ECDHE-ECDSA-CHACHA20-POLY1305:ECDHE-RSA-CHACHA20-POLY1305:ECDHE-ECDSA-AES128-GCM-SHA256:ECDHE-RSA-AES128-GCM-SHA256:ECDHE-ECDSA-AES256-SHA384:ECDHE-RSA-AES256-SHA384:ECDHE-ECDSA-AES128-SHA256:ECDHE-RSA-AES128-SHA256'

Mocht je aan de hand van dit artikel nog vragen hebben, aarzel dan niet om onze supportafdeling te benaderen. Je kunt ons bereiken via de knop 'Neem contact op' onderaan deze pagina.