Op 14 juli 2020 heeft Microsoft Microsoft een patch uitgebracht voor een zeer ernstige kwetsbaarheid in Windows DNS-servers. In dit artikel geven we je achtergrondinformatie over deze kwetsbaarheid en leggen uit hoe je je VPS ertegen kunt beschermen.

TL;DR: Installeer de laatste Windows-updates en herstart je server om je VPS te beveiligen.

De kwetsbaarheid

De kwetsbaarheid in Windows DNS-servers is een remote code execution met de aanduiding CVE-2020-1350 die alle Windows Server-versies tussen 2003 en 2019 raakt.

Microsoft geeft zelf aan dat de kwetsbaarheid zeer kritiek is, om twee redenen:

- De kwetsbaarheid is 'wormable'. Dit betekent dat de malware zich kan verspreiden van server tot server zonder dat hier gebruikersinteractie voor nodig is.

- Een aanvaller die erin slaagt deze kwetsbaarheid te misbruiken, kan willekeurige code uitvoeren vanuit het lokale systeemaccount.

Om deze redenen heeft Microsoft de kwetsbaarheid een CVSS-score (Common Vulnerability Scoring System) gegeven van 10.0, de hoogst mogelijke score. Microsoft raadt daarom met klem aan om je Windows Server zo snel mogelijk te updaten met de patch.

Is mijn server kwetsbaar?

Iedere Windows DNS-server die nog niet gepatched is is kwetsbaar, ongeacht of je DNS-server wel of niet publiekelijk bereikbaar is. Je kunt met de volgende stappen controleren of je op je Windows Server een DNS-server gebruikt:

Stap 1

Verbind met je Windows Server via Remote Desktop of de VPS-console.

Stap 2

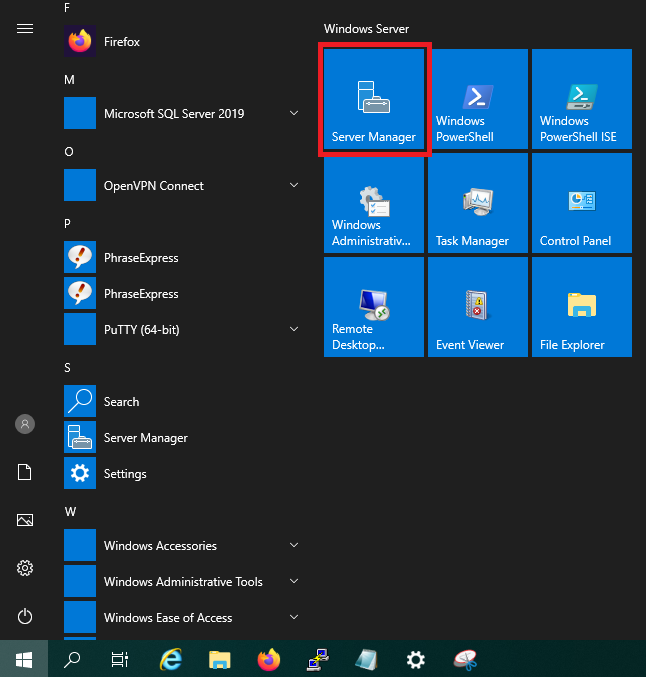

Open de 'Server Manager' via de Windows Start-knop -> 'Server Manager'.

Stap 3

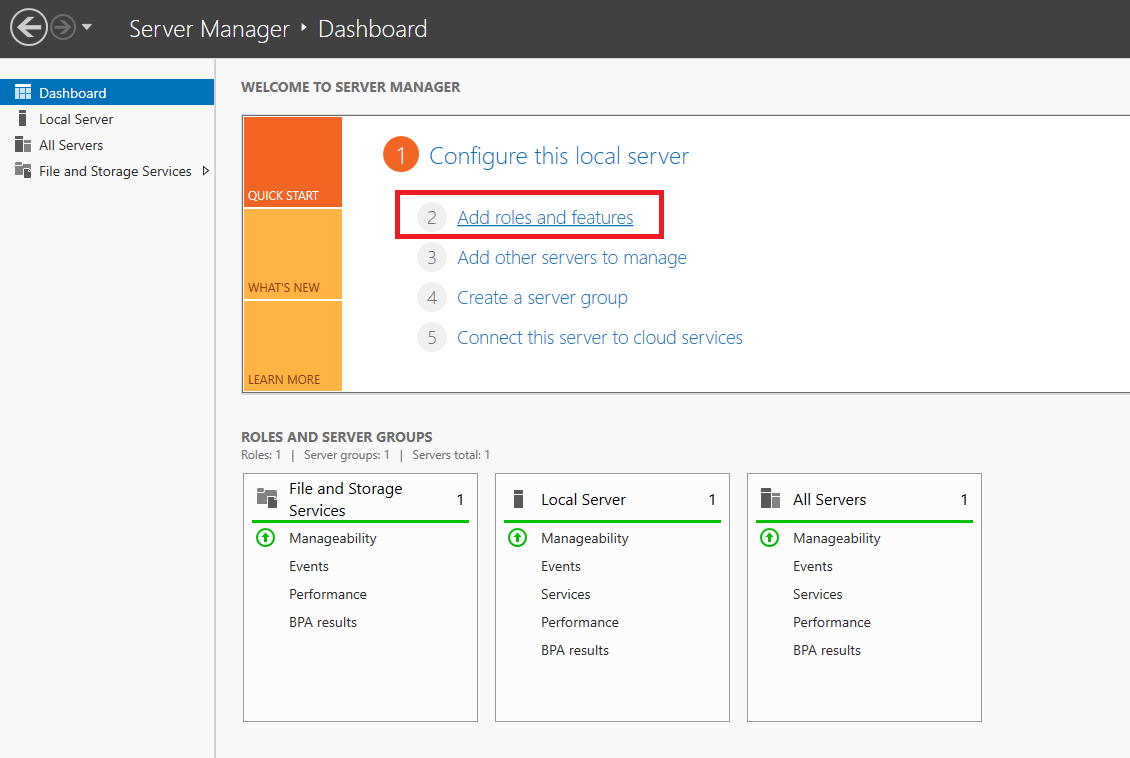

Klik op 'Add roles and features' in het dashboard van de Server Manager.

Stap 4

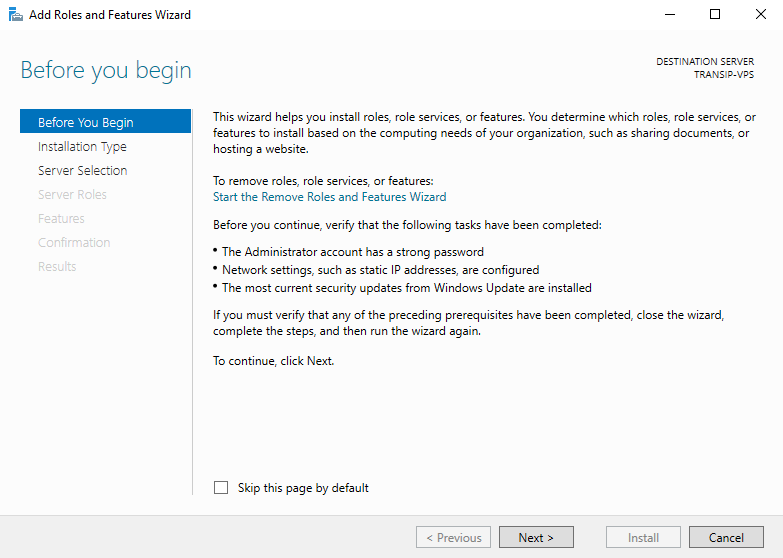

Je krijgt nu de 'Before You Begin' pagina te zien. Je kunt selecteren dat je deze pagina niet nogmaals ziet wanneer je in de toekomst roles & features toevoegt. Klik op 'Next' nadat je de punten onder 'before you continue' hebt doorgenomen.

Stap 5

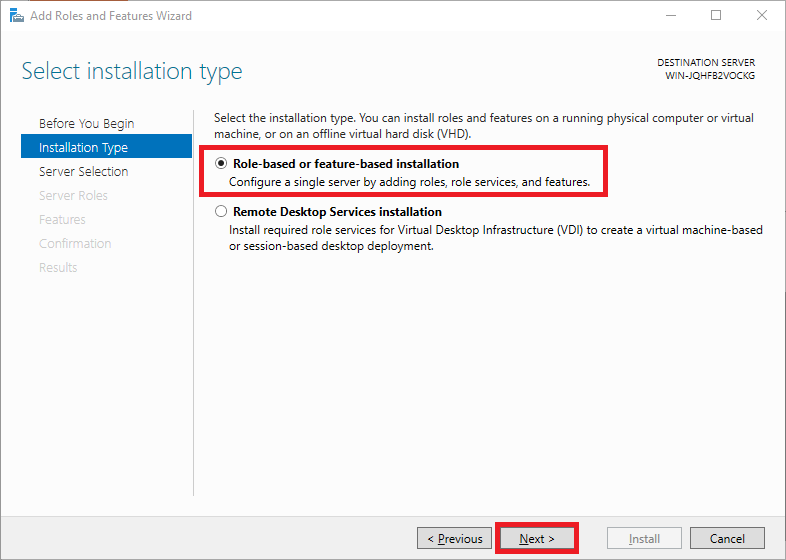

Onder 'Installation Type' kun je kiezen uit 'Role-based or feature-based' en 'Remote Desktop Services installation'. Kies voor 'Role-based or feature-based' en ga verder naar de volgende stap.

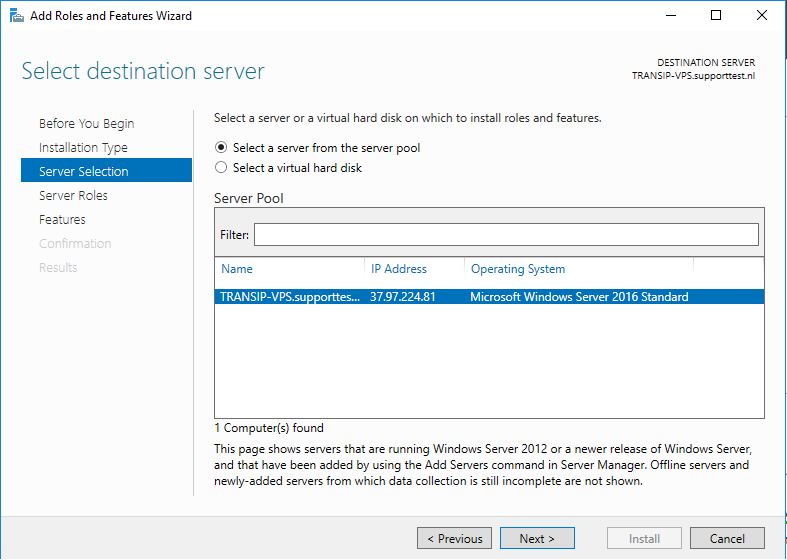

Stap 6

Selecteer de gewenste VPS waarop je de installatie wil controleren. Gebruik je een Active Directory en zijn daar meerdere VPS'en in opgenomen, dan staan die in dit overzicht. Gebruik je geen Active Directory, dan zie je hier de VPS waarop je deze handleiding doorloopt.

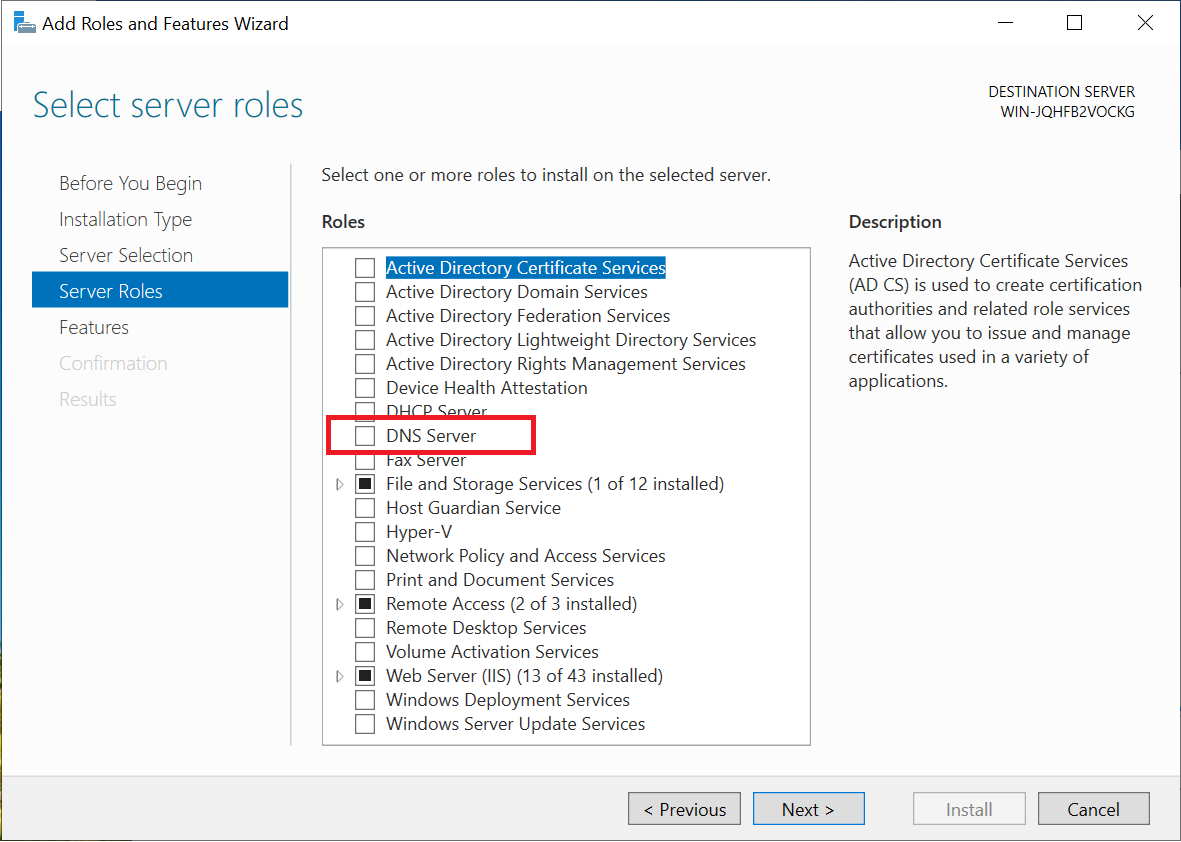

Stap 7

Op de volgende pagina kun je een 'Server Role' selecteren. Controleer hier of 'DNS server' staat aangevinkt. Zo nee, dan gebruik je geen DNS-server. Desondanks raden wij om veiligheidsredenen aan om alle veiligheidsupdates van Microsoft zo spoedig mogelijk te installeren.

Je kunt nu de Wizard sluiten.

Je server beveiligen

Er zijn twee manieren om je server te beveiligen: de laatste updates installeren en met een register-aanpassing. Microsoft ziet de register-aanpassing als een tijdelijke oplossing mocht een herstart van je VPS nu niet aankomen, maar raadt in alle gevallen aan zo spoedig mogelijk de laatste updates te installeren.

De laatste updates installeren

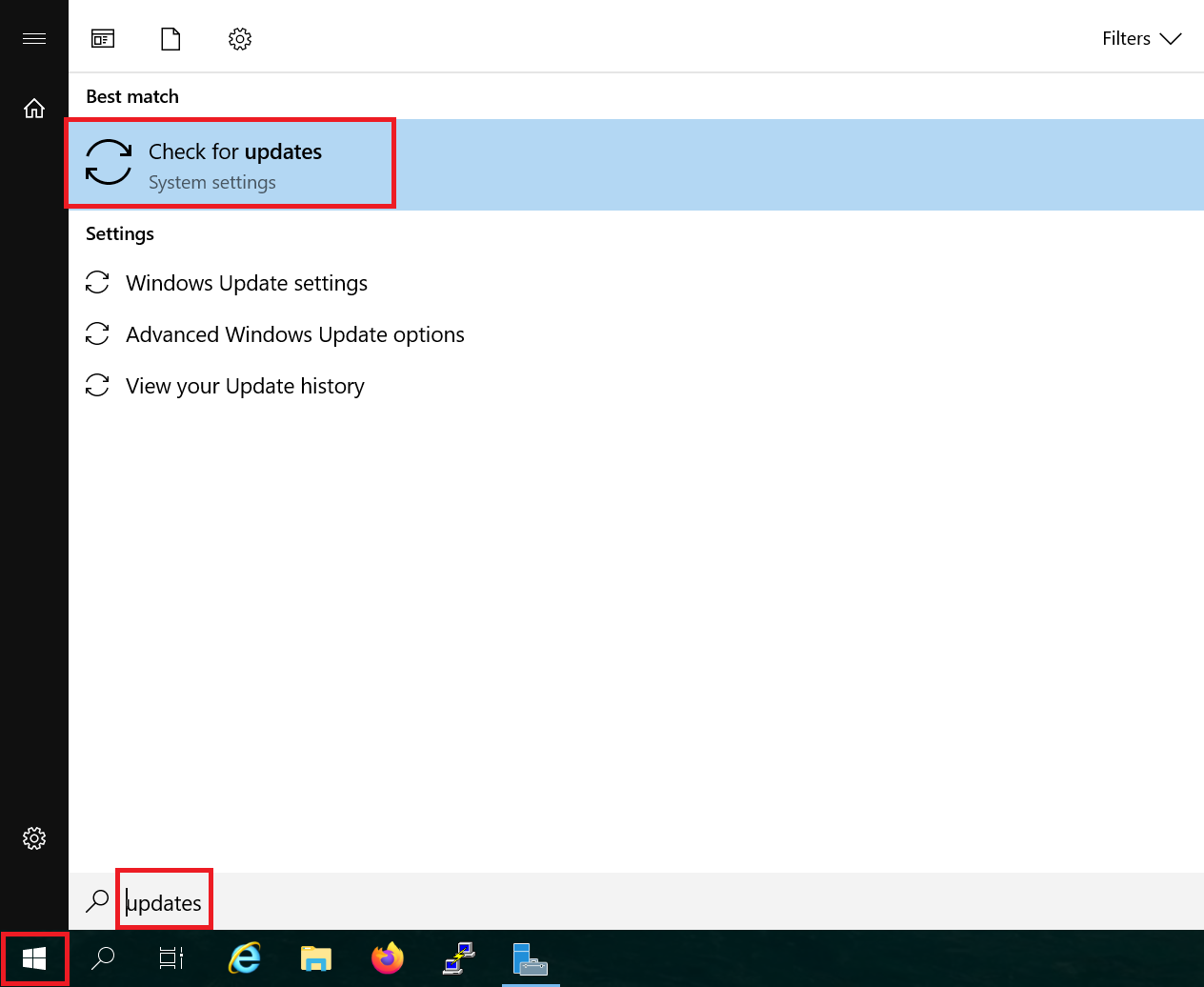

Stap 1

Druk op de Windows Start-knop en zoek op 'Updates'. Klik in de resultaten op 'Check for updates'.

Stap 2

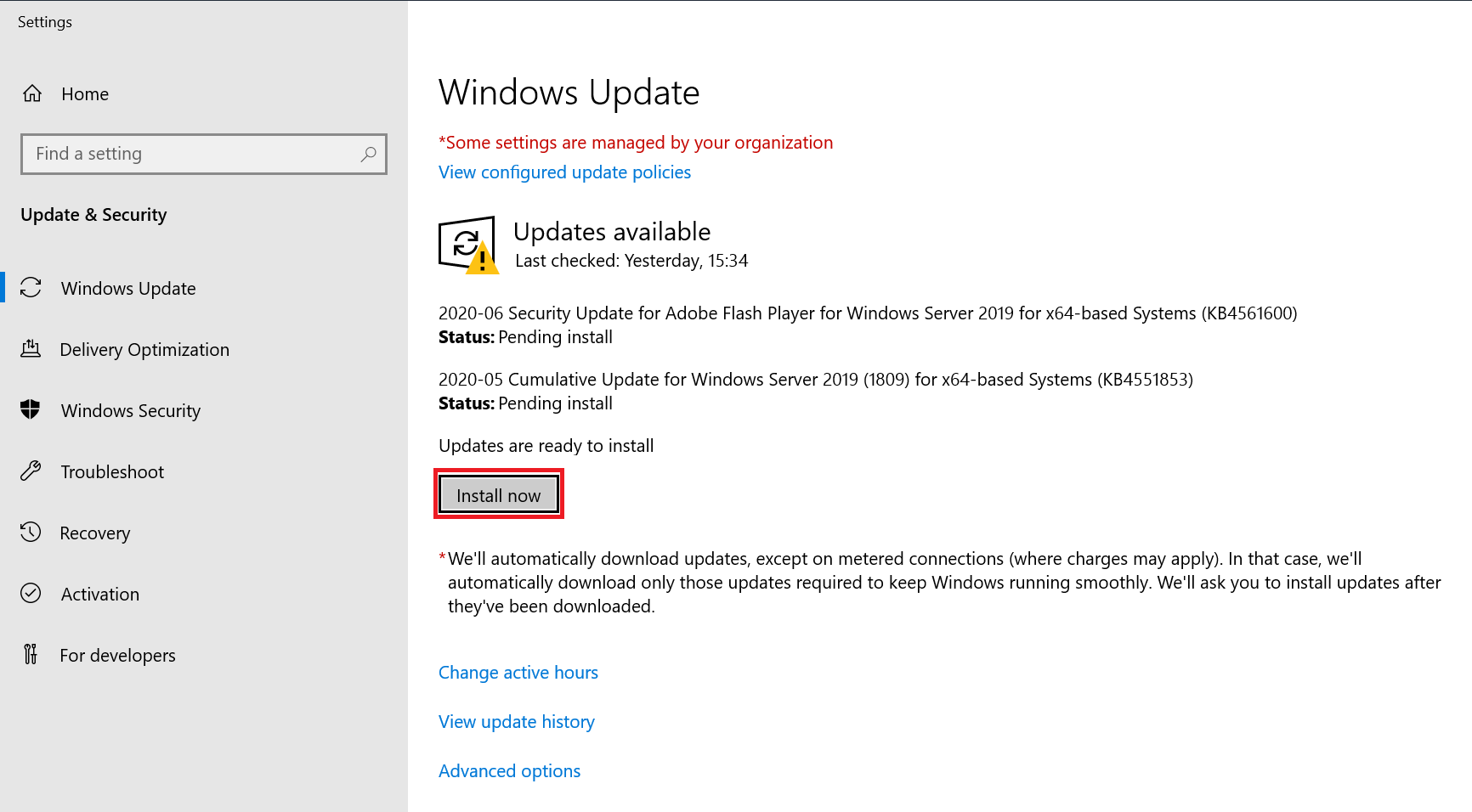

Klik in het scherm dat verschijnt op 'Install now'.

Het kan even duren voor de updates geïnstalleerd zijn. Herstart na afloop je VPS: je server is nu beveiligd tegen misbruik van de CVE-2020-1350 kwetsbaarheid!

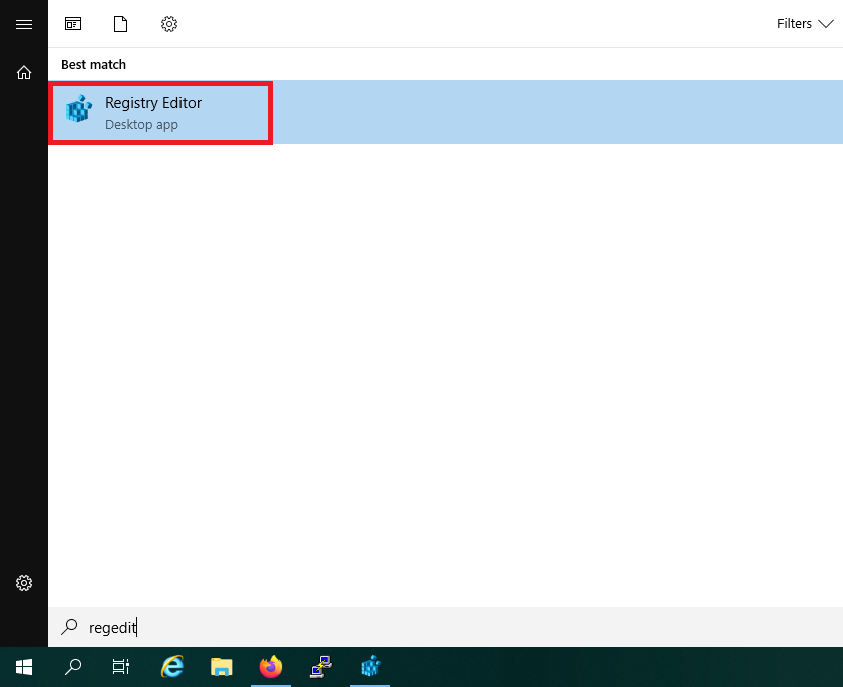

Stap 1

Druk op de Windows Start-knop en zoek op 'regedit' of 'registry'. Klik in de resultaten op 'Registry Editor'.

Stap 2

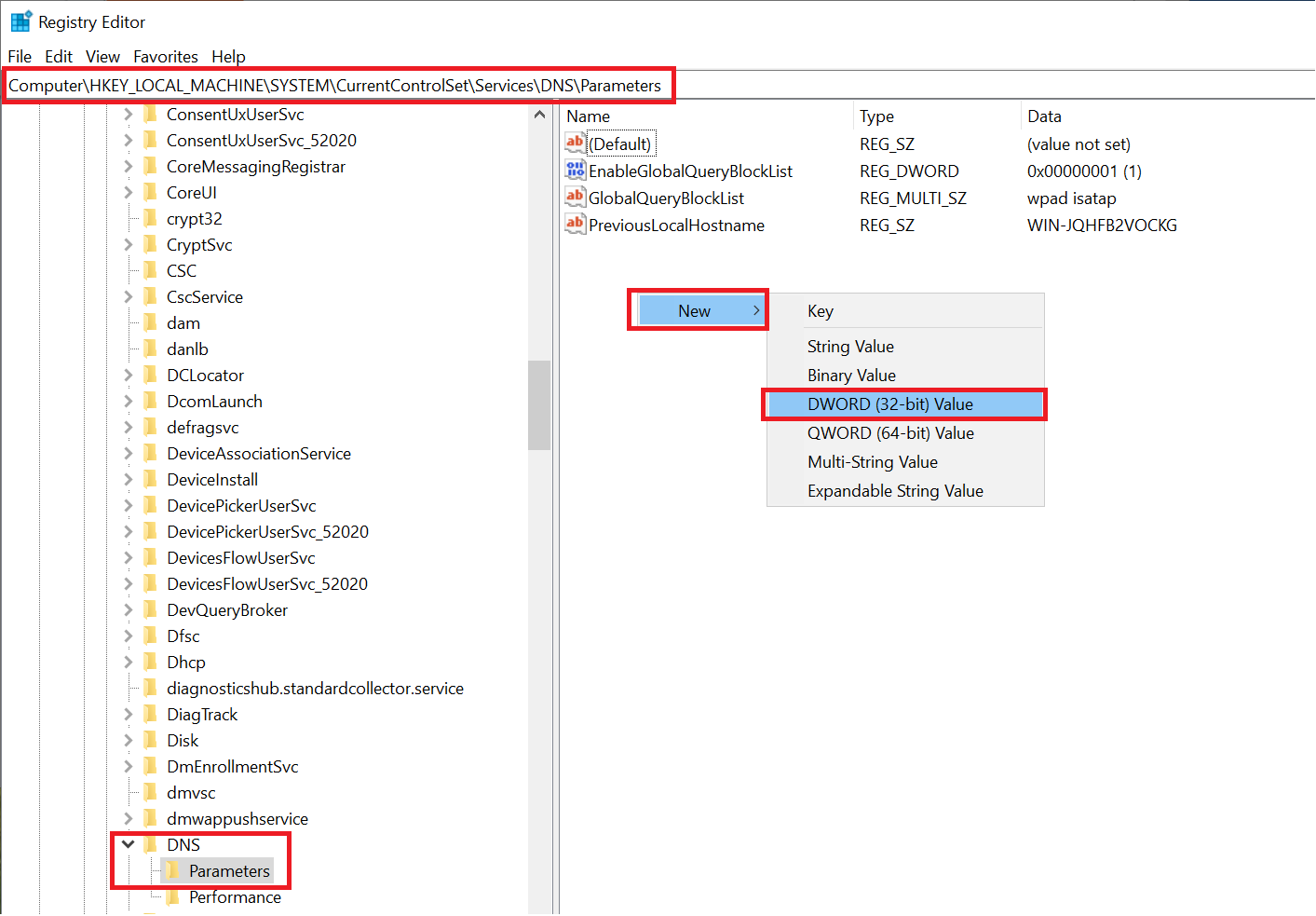

Zoek bovenaan op 'computer\HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\DNS\Parameters' en druk op 'Enter'.

Klik vervolgens met de rechtermuisknop op een lege plek en selecteer 'New' -> 'DWORD'.

Stap 3

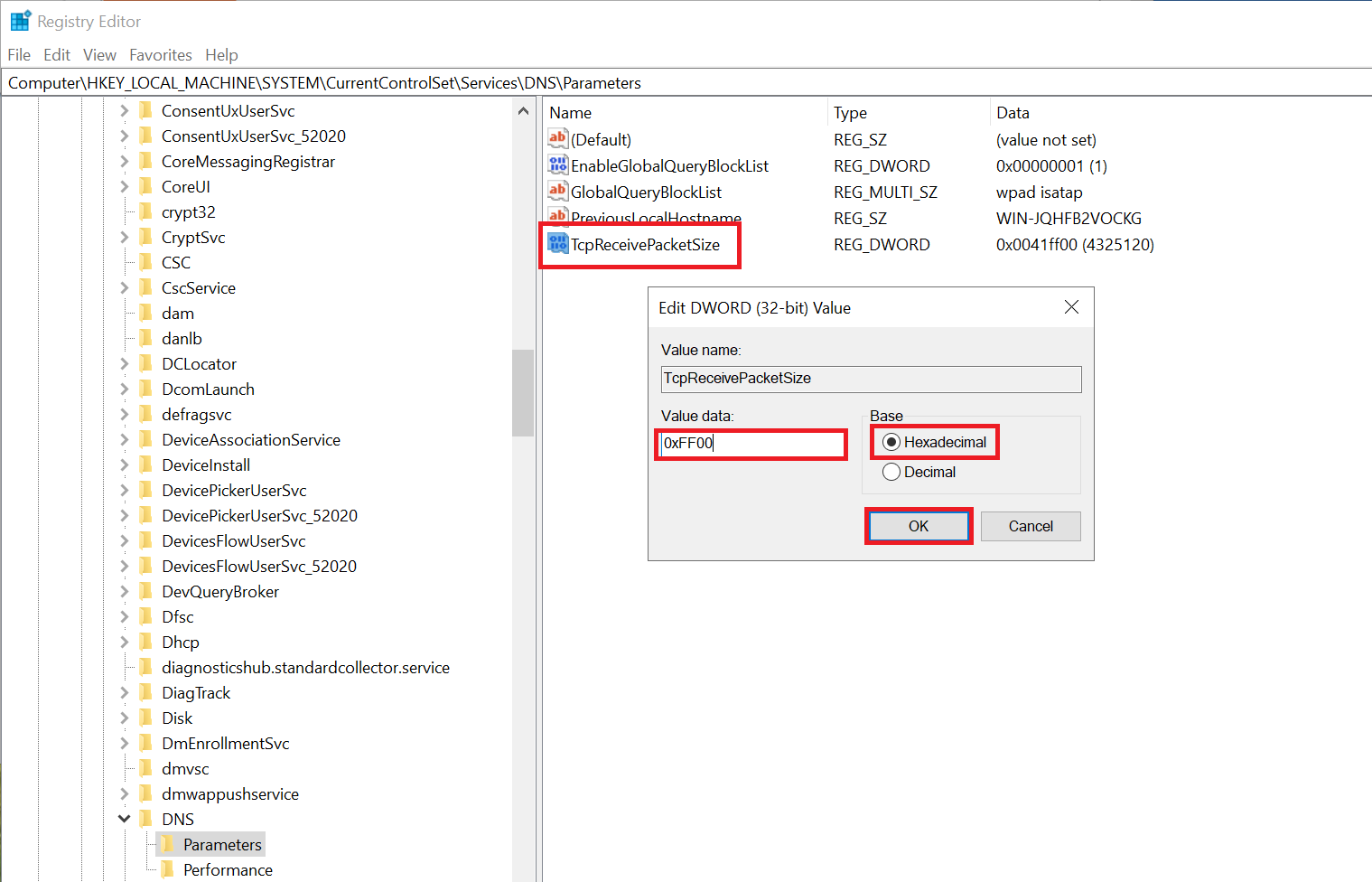

Geef de nieuwe key de naam 'TcpReceivePacketSize' en de waarde '0xFF00'.

Sluit vervolgens de Registry Editor.

Stap 4

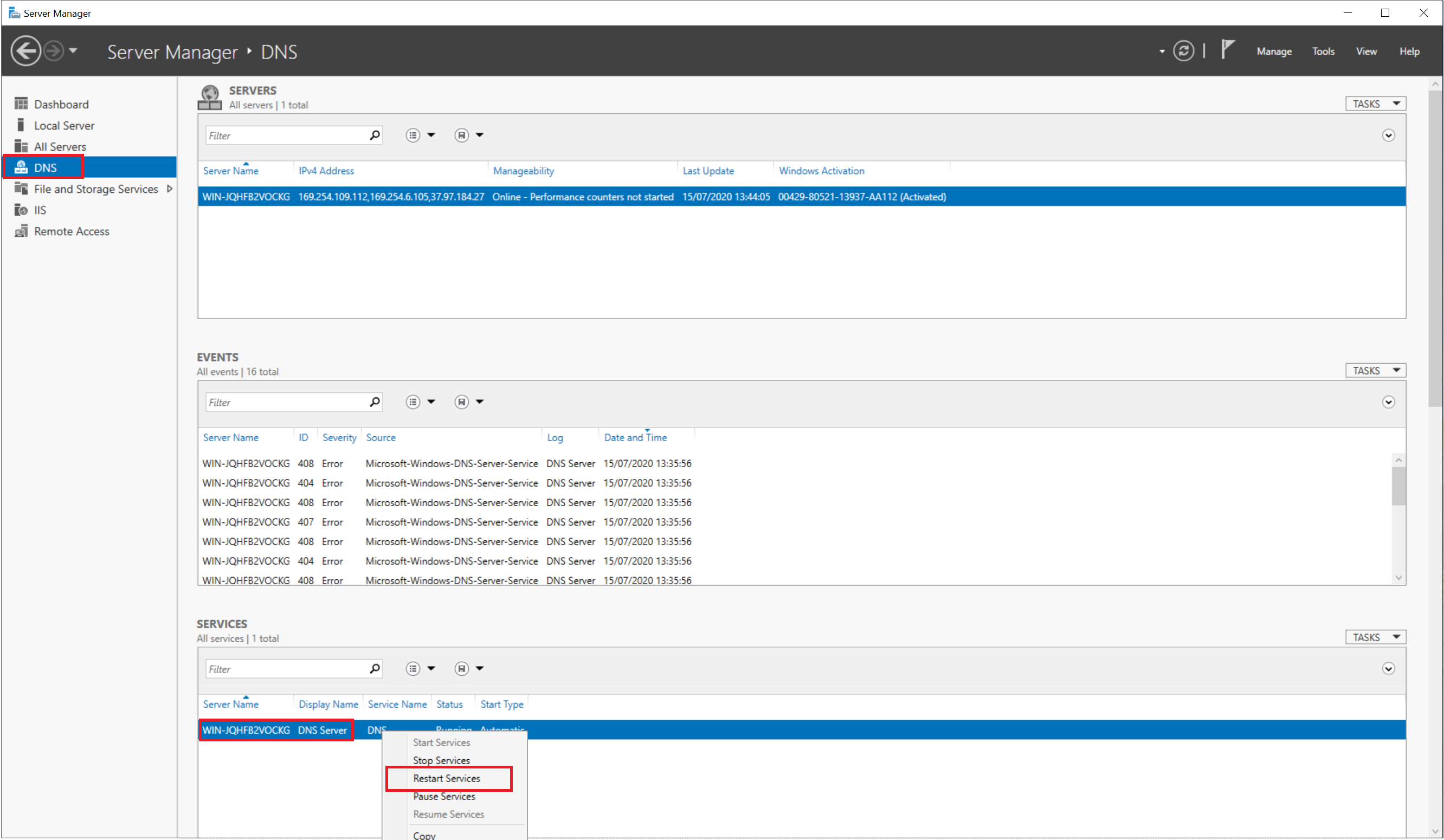

Ga tot slot naar de Server Manager, klik op 'DNS' -> de naam van je VPS (met de rechtermuisknop) -> 'Restart Services'.

Je server is nu beveiligd tegen misbruik van de CVE-2020-1350 kwetsbaarheid! Let wel dat Microsoft aanraadt zo spoedig mogelijk de laatste updates te installeren en deze registry key te verwijderen.

Daarmee zijn we aan het eind gekomen van dit artikel over de CVE-2020-1350 kwetsbaarheid.

Mocht je aan de hand van dit artikel nog vragen hebben, aarzel dan niet om onze supportafdeling te benaderen. Je kunt hen bereiken via de knop 'Neem contact op' onderaan deze pagina.