1 juli 2021 maakte Microsoft bekend dat er een zero-day-kwetsbaarheid is in de Print Spool Service in Windows (zowel Windows Server als Windows 10 en ouder).

De kwetsbaarheid in de Print Spooler Service is een remote code execution-kwetsbaarheid en heeft de aanduiding CVE-2021-34527 (met de bijnaam 'PrintNightmare'). Een aanvaller die erin slaagt deze kwetsbaarheid te misbruiken kan arbitraire code uitvoeren namens het lokale SYSTEM account.

Update 7 juli 2021: Er zijn inmiddels patches beschikbaar, zie de paragraaf 'Patches voor CVE-2021-34527'.

De Print Spool Service wordt alleen gebruikt om op afstand te kunnen printen. Omdat er geen printers aangesloten kunnen worden op VPS'en bij TransIP, raden we uit voorzorg aan om de Print Spooler Service op al je Windows Servers uit te zetten. Hoe je dat kunt doen, leggen we uit in dit artikel.

- Gebruik je een Domain Controller (DC) EN een Print Server (bijvoorbeeld een Print Server lokaal op kantoor) en zijn beide verbonden met hetzelfde Windows domein, dan heb je de Print Spool Service op de DC en Print Server nodig. Installeer in dat geval de laatste beveiligingsupdates voor Windows en zet de Print Spool Service niet uit.

- De stappen in deze handleiding werken voor zowel Windows Servers als Windows 10 (en ouder).

De Print Spool Service uitzetten

Stap 1

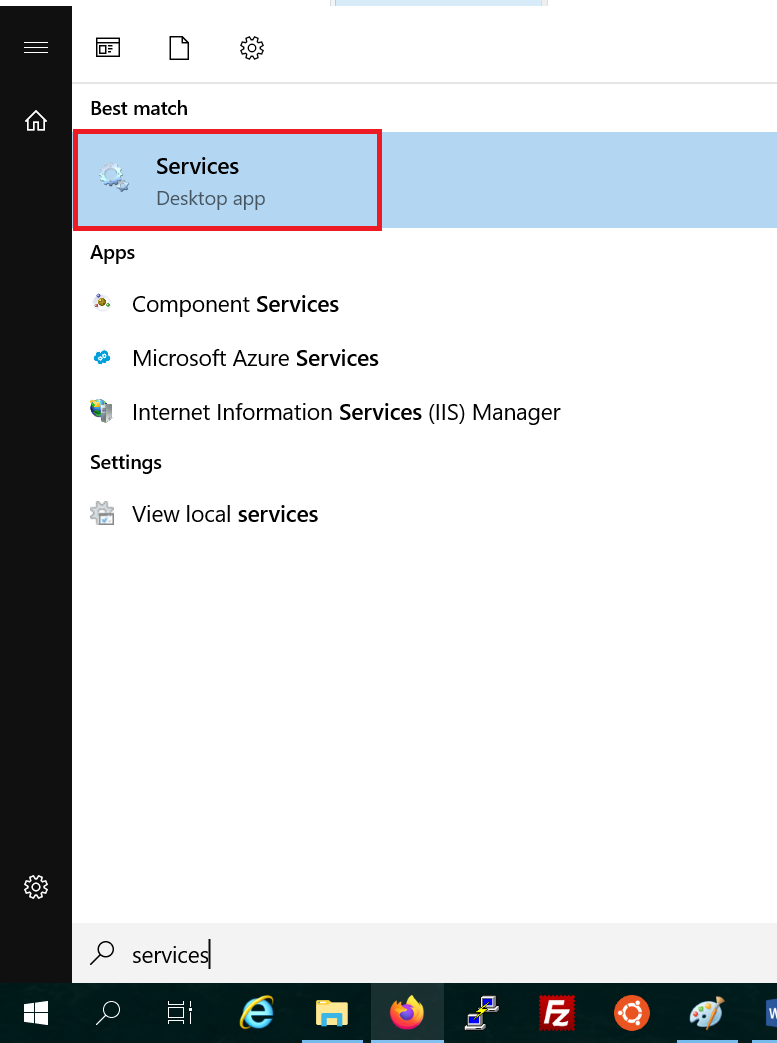

Druk op je Windows Server op de Windows Start-knop en type 'services'. Klik in de resultaten op 'Services'.

Alternatief kun je op je toetsenbord tegelijk op het Windows vlaggetje + R drukken en in het scherm dat verschijnt 'services.msc' typen.

Stap 2

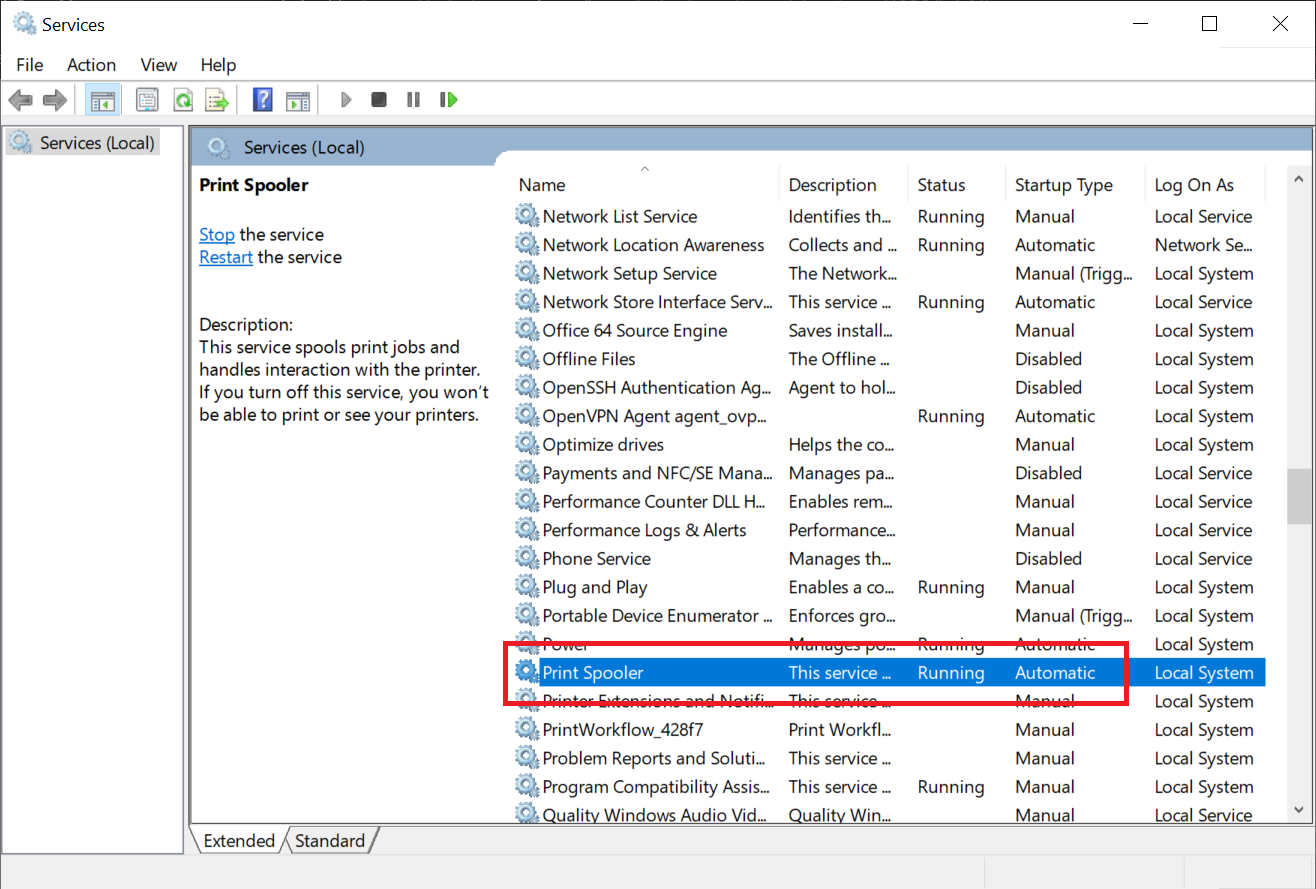

Scroll naar onderen in het 'Services'-venster en dubbelklik met de linkermuisknop op 'Print Spooler'.

Stap 3

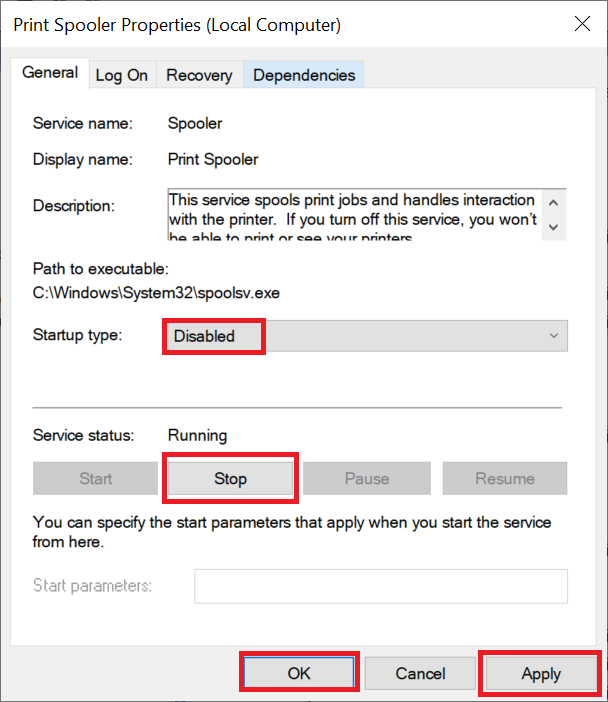

Zet het 'Startup type' op 'Disabled' en klik achtereenvolgens op 'Stop' > 'Apply' > 'OK'.

De Print Spooler Service is nu uitgeschakeld op je Windows Server en je bent niet langer kwetsbaar voor de in dit artikel genoemde kwetsbaarheid.

Patches voor CVE-2021-34527

7 juli 2021 heeft Microsoft patches uitgebracht voor CVE-2021-34527. Deze werkt echter hoofdzakelijk tegen remote aanvallen. Met deze patch is het nog steeds mogelijk om een local privilege escalation uit te voeren (i.e. meer rechten te verkrijgen dan het gebruikte account eigenlijk heeft). Om dat te voorkomen, kunnen gebruikers de Point & Print-functionaliteit uitschakelen via de Group Policy Management Console.

Let op: In Windows Server 2016, 2019 en Windows 10 en 11 is Point & Print niet automatisch ingeschakeld. Heb je Point & Print dus niet geconfigureerd, dan is voor deze Windows (Server) versies het installeren van de patch toereikend.

Omdat het niet mogelijk is op een VPS een printer aan te sluiten, raden we nog steeds aan ook de Print Spool Service uit te zetten.

Voor de installatie van de patch, installeer je de laatste Windows Updates. Loop je enkele updates achter? Dan is het belangrijk die eerst te installeren. Hoe je handmatig of automatisch Windows updates kunt installeren leggen we in deze handleiding uit.

Mocht je aan de hand van dit artikel nog vragen hebben, aarzel dan niet om onze supportafdeling te benaderen. Je kunt hen bereiken via de knop 'Neem contact op' onderaan deze pagina.