-

TL;DR: update OpenSSL naar 1.1.1g om jezelf tegen deze kwetsbaarheid te beschermen.

- Dit artikel is alleen van toepassing op Ubuntu 20.04 (beta), Debian 10 Buster, Debian Bullseye, Debian Sid, OpenSuse, ArchLinux, CoreOS en Gentoo.

Op 21 april 2020 heeft OpenSSL aangekondigt dat er een ernstige kwetsbaarheid aanwezig is in OpenSSL 1.1.1d, 1.1.1e en 1.1.1f en hiervoor een beveiligingsupdate uitgebracht. Als gevolg van deze kwetsbaarheid zijn services die gebruik maken van zowel TLS 1.3 als deze OpenSSL-versies mogelijk kwetsbaar voor Denial of Service (DoS) aanvallen. Op deze pagina vind je de publicatie van OpenSSL over deze kwetsbaarheid.

In dit artikel geven wij meer informatie over deze kwetsbaarheid en leggen uit hoe je je VPS er tegen beschermt.

De kwetsbaarheid

Bij het opzetten van een SSL-verbinding wordt een 'handshake'-procedure uitgevoerd om een beveiligde verbinding tussen de client en server op te zetten.

Als je in OpenSSL 1.1.1d, 1.1.1e en 1.1.1f gebruik maakt van TLS 1.3, kan tijdens of na dit handshake-proces een specifieke functie (SSL_check_chain) worden aangeroepen. Als een aanvaller een ongeldige of lege handtekening stuurt én SSL_check_chain wordt aangeroepen, treed een 'NULL pointer dereference' op. De SSL_check_chain-functie 'breekt' dan, waardoor de applicatie die er gebruik van maakt crashed.

Controleren of je VPS kwetsbaar is

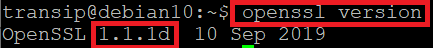

Je controleert eenvoudig je VPS op deze OpenSSL-kwetsbaarheid door het versienummer van OpenSSL te controleren. Hiervoor gebruik je de volgende commando's:

openssl versionDe output ziet er uit zoals in het voorbeeld hieronder. Zie je hier versienummer 1.1.1d, 1.1.1e, of 1.1.1f terug? Dan is je VPS kwetsbaar.

Debian 10 Buster stable

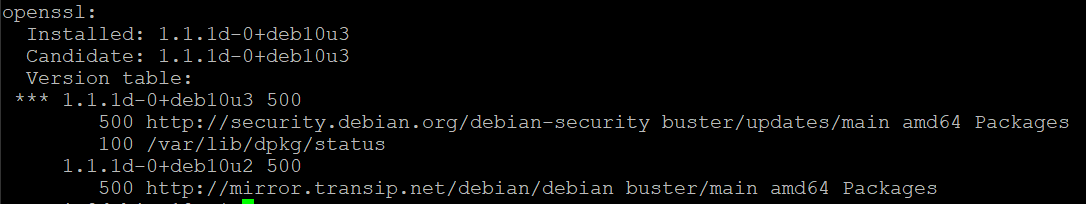

Voor Debian 10 Buster is de updated versie van OpenSSL niet 1.1.1g maar 1.1.1d-0+deb10u3. Je controleert of je deze versie gebruikt met het commando:

apt-cache policy openssl Het resultaat ziet er uit zoals hieronder. Zie je niet versie 1.1.1d-0+deb10u3 of nieuwer terug? Dan is je VPS kwetsbaar.

Je VPS beschermen

Gebruik je OpenSSL-versienummer 1.1.1d, 1.1.1e of 1.1.1f? Dan hoef je enkel OpenSSL te updaten naar 1.1.1g om het probleem te verhelpen. In Debian 10 / Ubuntu 20.04 doe je dit bijvoorbeeld met het commando:

sudo apt -y update && sudo apt -y upgradeJe controleert tot slot of de update naar openssl 1.1.1.g geslaagd is met het commando:

openssl versionOf in Debian 10 Buster:

apt-cache policy openssl

That's it! Je VPS kan nu niet langer misbruikt worden via deze kwetsbaarheid in OpenSSL. Voor meer algemene tips voor het beveiligen van je VPS, zie dit artikel.

Mocht je aan de hand van dit artikel nog vragen hebben, aarzel dan niet om onze supportafdeling te benaderen. Je kunt hen bereiken via de knop 'Neem contact op' onderaan deze pagina.