Wanneer je gebruikt maakt van Windows Server 2008, 2012 of 2016, dan zal hier standaard een LDAP-service op actief zijn. LDAP is een protocol dat wordt gebruikt voor het verkrijgen van toegang tot een directory / service, al is dit wel een erg beknopte beschrijving van alle mogelijke toepassingen van LDAP.

Het is echter mogelijk voor kwaadwillenden om via een UDP-aanval op poort 389 een zogenoemde 'reflection attack' op te zetten. Je VPS kan hierdoor deelnemen aan een uitgaande (D)DoS-aanval. Om dit te voorkomen schakel je in de firewall van jouw VPS UDP toegang op poort 389 uit, of gebruik je de firewall in je controlepaneel.

Het blokkeren van UDP poort 389 zou voor bijvoorbeeld het gebruik van een Active Directory server geen negatieve invloed moeten hebben, omdat hiervoor via TCP wordt verbonden.

Windows Server Firewall 2008, 2012, 2016 & 2019

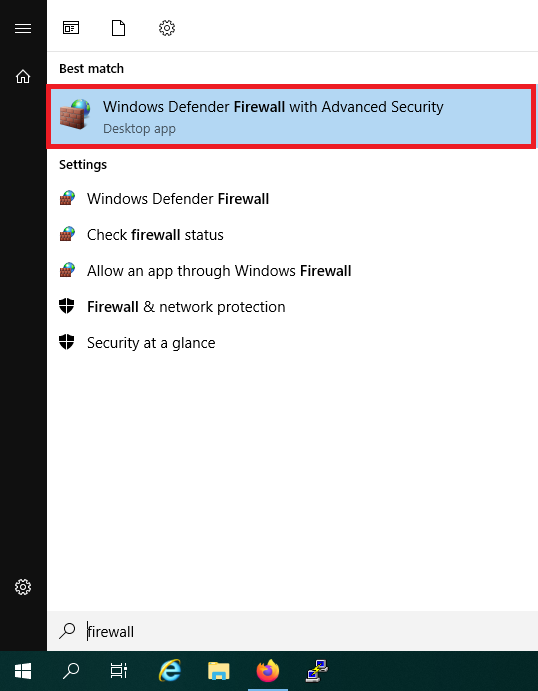

Stap 1

Klik op de startknop en gebruik de zoekterm 'Firewall'. Je kunt als alternatief ook in de Server Manager onder 'Tools' de firewall terugvinden.

Klik in de zoekresultaten op 'Windows Firewall with Advanced Security'.

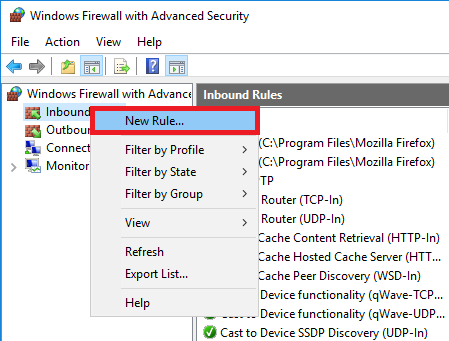

Stap 2

Klik met je rechtermuisknop op 'Inbound rules' en klik op 'New Rule'.

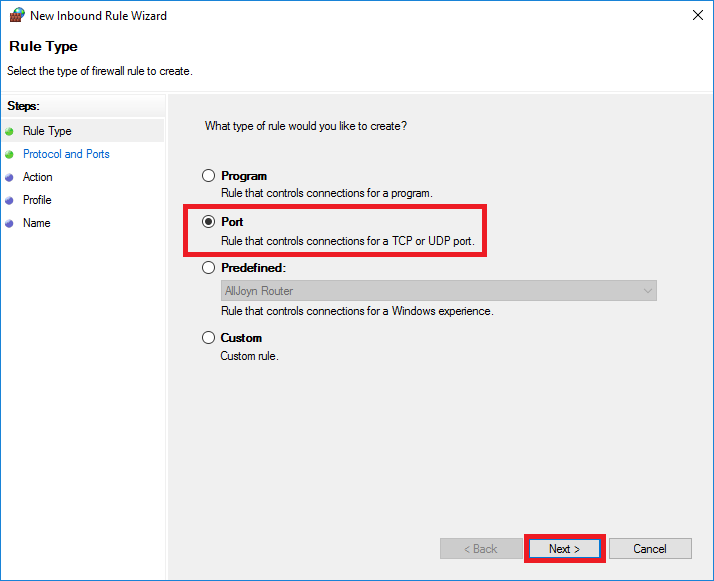

Stap 3

Kies als rule type 'Port' en klik op 'Next'.

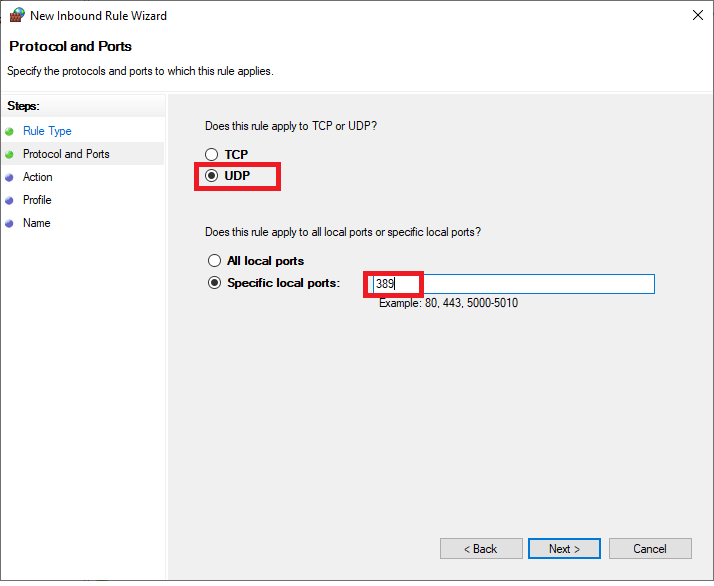

Stap 4

Selecteer 'UDP' en voer bij de Specific local ports '389' in. Klik daarna op 'Next'.

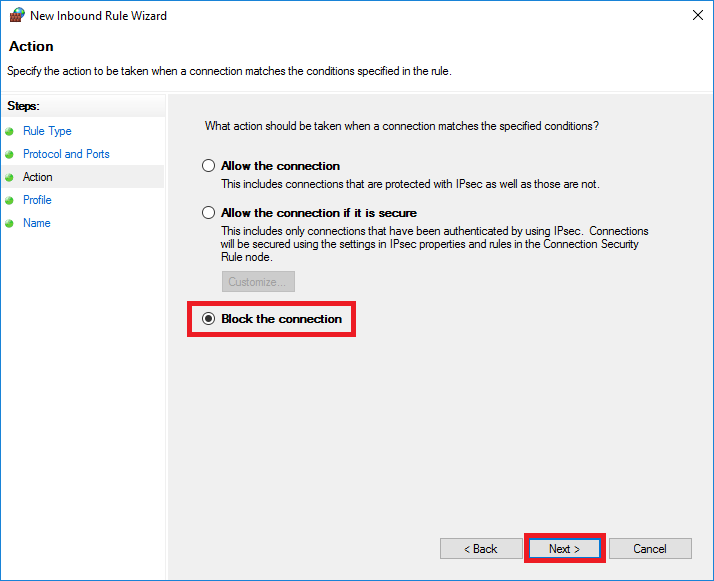

Stap 5

Selecteer 'Block the connection' en klik op 'Next'. Bij de volgende pagina klik je weer op 'Next'.

Let op! De opties 'Domain' & 'Private' zijn bijvoorbeeld handig wanneer je van een Domain Controller gebruik maakt via een private network, maar wanneer je dit nu uitvinkt zal dit er alsnog voor zorgen dat de LDAP-poort extern bereikbaar en te misbruiken is. Mocht je er voor willen zorgen dat dit verkeer alsnog mogelijk is via het private network, dan zul je na het toevoegen van de regel via de 'Properties' onder 'interface types' moeten instellen dat deze alleen voor je publieke netwerk geld en niet voor je private LAN.

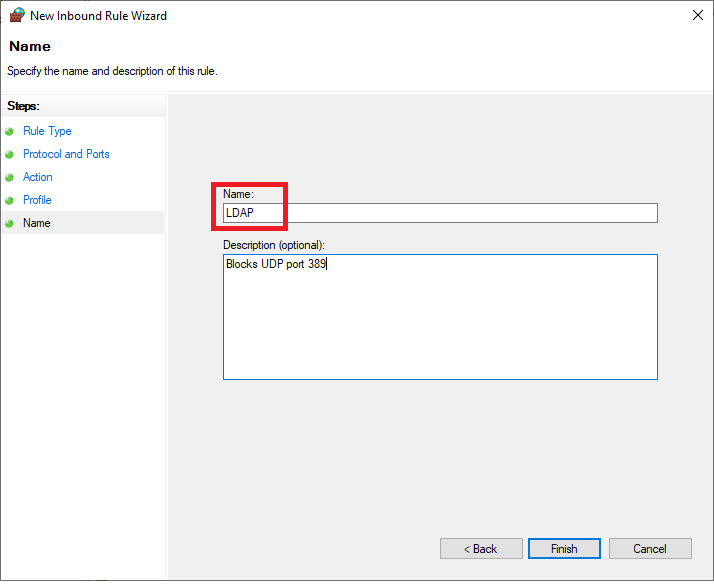

Stap 6

Geef je nieuwe rule daarna een naam en optioneel ook een description.

Mocht je de service nog wel lokaal bereikbaar willen maken, bijvoorbeeld om vanaf andere servers je Active Directory nog te kunnen bereiken, dan kun je bij de eigenschappen van deze regel ook specifieke IP-adressen in de whitelist instellen (i.e. die van je private network).

De betreffende service is nu niet langer van buitenaf te bereiken! Deze kan dus ook niet langer misbruikt worden voor amplification attacks. Met een commando zoals 'sudo nmap -p 389 -sU --script ldap-rootdse [IPADRES]' kun je eventueel vanaf een extern Linux-systeem controleren of de poort dan wel service daadwerkelijk onbereikbaar is. Wanneer je hier een '|_ldap-rootdse: ERROR: Script execution failed (use -d to debug)' of een 'timeout'-melding op terug krijgt, ben je niet langer kwetsbaar.

De VPS-Firewall in je controlepaneel

In plaats van de Windows-firewall kun je ook de VPS-Firewall gebruiken in het controlepaneel gebruiken. Door de VPS-Firewall in het controlepaneel te gebruiken zet je alle poorten automatisch dicht en bepaal je vervolgens zelf welke poorten er wel open worden gezet.

Stap 1

Log in op je controlepaneel en navigeer naar de betreffende VPS.

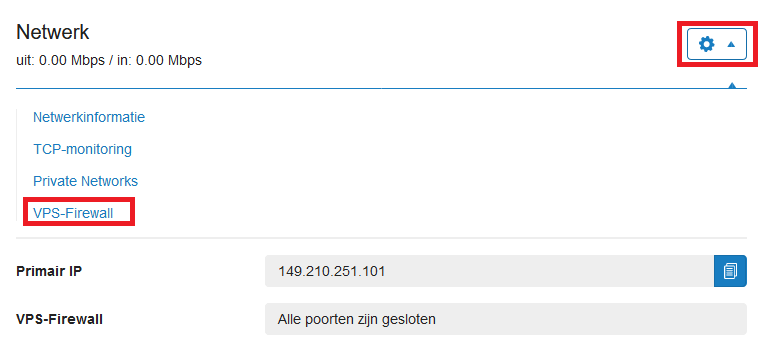

Stap 2

Klik op het tandwiel achter 'Netwerk' (direct onder de console) en klik op 'VPS-Firewall'

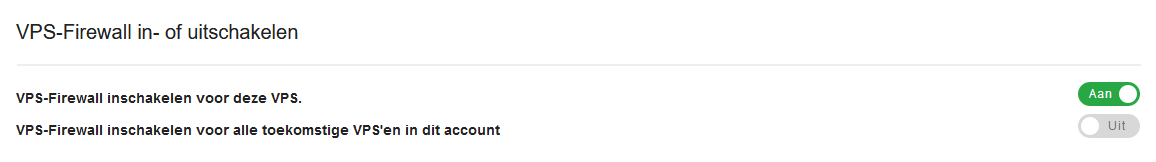

Stap 3

Schakel de firewall in door de schakelaar achter 'VPS-Firewall inschakelen voor deze VPS' op 'Aan' te zetten.

Je VPS is nu veilig! Meer informatie over het openen van poorten met de VPS-firewall in het controlepaneel vind je in ons artikel over de VPS-Firewall.

Mocht je aan de hand van dit artikel nog vragen hebben, aarzel dan niet om onze supportafdeling te benaderen. Je kunt hen bereiken via de knop 'Neem contact op' onderaan deze pagina.